Même joueur joue encore

Twilio, spécialiste des messageries et outils de gestion clientèle pour entreprises, avait annoncé la semaine dernière avoir été victime d’un piratage. On sait désormais que les attaquants ont pu récupérer 33 millions de numéros de téléphone.

En 2022, Twilio avait été victime d’une vaste brèche dans ses données. Des pirates avaient réussi à s’introduire dans son infrastructure et à voler des informations sur plus d’une centaine de clients. De cette fuite était ressortie une grande campagne d’hameçonnage (phishing). Les pirates avaient ainsi pu récupérer près de 10 000 identifiants d’employés provenant de plus de 130 entreprises.

À cette époque, Twilio avait confirmé que 93 utilisateurs d’Authy – une application générant des codes pour l’authentification à deux facteurs – avaient également été piratés. Les attaquants avaient réussi à enregistrer des appareils supplémentaires sur leur compte, permettant l’interception des demandes d’authentification.

Authy a de nouveau été piraté, cette fois de manière moins grave, mais également bien plus large.

Des comptes non compromis, mais…

Lundi, Twilio a publié une alerte de sécurité. Affirmant que la sécurité de ses produits et des données de ses clients est « d’une importance capitale », elle annonce que « des données associées à des comptes Authy, y compris des numéros de téléphone », ont été dérobées.

Dans son bulletin initial, Twilio indiquait n’avoir aucune preuve que les pirates avaient pu s’infiltrer plus profondément dans les infrastructures. Aucun vol de données sensibles n’avait a priori été commis. L’éditeur invitait par sécurité les utilisateurs d’Authy à mettre à jour leurs applications Android et iOS vers les dernières versions, pour s’assurer qu’ils avaient les derniers correctifs de sécurité.

Twilio indiquait par ailleurs que même si les comptes Authy eux-mêmes n’étaient pas compromis, les pirates pouvaient utiliser les numéros dérobés dans des campagnes d’hameçonnage ou de smishing (hameçonnage par sms).

…33 millions de numéros dérobés

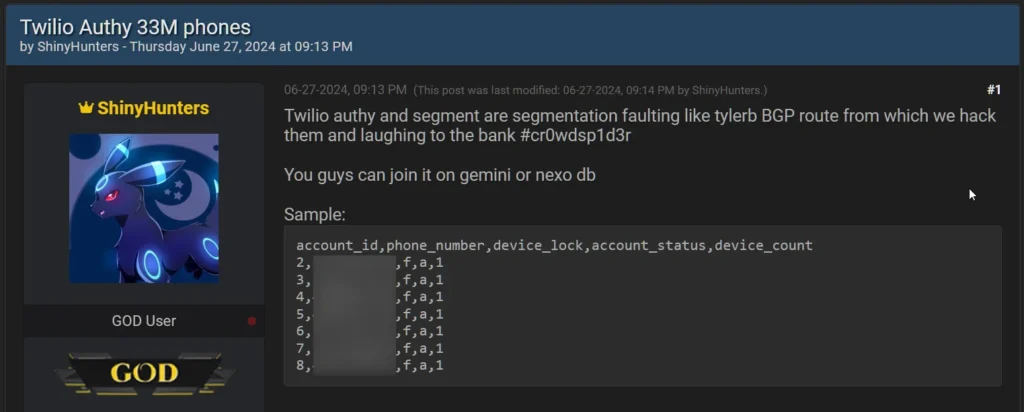

Si l’annonce de Twilio manquait de détails, l’entreprise en a donné mercredi soir à TechCrunch. Elle a ainsi confirmé que 33 millions de numéros de téléphone avaient été volés. Le chiffre était connu, car un groupe de pirates nommé ShinyHunters avait déjà revendiqué l’attaque. Il avait évoqué dans un forum spécialisé un fichier CSV contenant 33 millions de numéros appartenant à des utilisateurs d’Authy, comme l’a indiqué BleepingComputer mercredi soir.

Twilio a déclaré avoir « détecté que des acteurs malveillants ont pu identifier des données associées à des comptes Authy, y compris des numéros de téléphone, en raison d’un point de terminaison non authentifié ». Des « mesures pour sécuriser ce point d’accès » ont été prises. « Nous n’autorisons plus les requêtes non authentifiées », a ajouté l’éditeur.

Le plus grand danger bien sûr, ce sont les campagnes qui pourraient suivre. Si les numéros de téléphone sont identifiés, ils pourraient être à la base d’actions plus ciblées, par exemple, contre des employés d’entreprises clients. Les pirates pourraient alors se faire passer pour Twilio, sur la base des informations récupérées. Sur ces dernières cependant, Twilio n’a rien dit, en dehors des numéros de téléphone.

Mais le constat est le même à chaque fuite de données : plus il y a d’information, plus l’hameçonnage peut se transformer en harponnage. C’est d’ailleurs ce qui s’était produit après l’attaque de 2022.

Le problème des API

Comme l’expliquait BleepingComputer dans son article, toutes ces données ont pu être récupérées en abusant d’une API insuffisamment corrigée. C’est précisément contre ce danger qu’avertissait Cloudflare en janvier. Dans une longue explication sur la sécurité des API, l’entreprise rappelait que plus de la moitié du trafic passait par ces interfaces de programmation et que beaucoup n’étaient pas assez sécurisées.

Dans le cas présent, les pirates n’ont pas directement dérobé les 33 millions de numéros. Ils ont présenté à l’API une liste en contenant beaucoup plus, obtenus lors de précédentes fuites. L’interface ne réclamant aucune authentification, ils ont pu l’interroger en présentant les numéros un à un. S’il s’agissait d’un numéro utilisé pour Authy, l’API « renvoyait des informations sur les comptes associés enregistrés ».

BleepingComputer indique que cette méthode avait déjà été utilisée pour d’autres attaques, notamment contre Twitter et Facebook, là aussi via des API non sécurisées.